Rus devlet destekli olduğu bilinen APT28 diğer adıyla Fancy Bear 2026’nın en tehlikeli siber casusluk operasyonlarından biriyle yeniden sahnede. Ocak ayının son günlerinde ortaya çıkan bu yeni kampanya, özellikle Polonya, Yunanistan ve Ukrayna’daki hükümet, askeri ve ulaştırma kurumlarını hedef aldı ve klasik oltalama saldırılarından çok daha sessiz çalışan bir yöntemle binlerce sistemi riske soktu.

Bu saldırının ürkütücü tarafı kurbanların herhangi bir bağlantıya tıklamasına makro açmasına ya da güvenlik uyarısını onaylamasına gerek kalmıyor. Sadece Word belgesini açmak bile yeterli oluyor. Microsoft Office’te keşfedilen CVE-2026-21509 adlı güvenlik açığı sayesinde kötü amaçlı kod otomatik olarak çalışıyor ve bilgisayar saniyeler içinde saldırganların kontrolüne geçiyor. APT28 saldırıyı başlatmak için son derece gerçekçi görünen e-postalar kullanıyor. Mesajlar genellikle silah kaçakçılığı uyarıları, askeri tatbikat davetleri, NATO veya AB kaynaklı diplomatik talepler ya da acil hava durumu bildirimleri gibi resmi içerikler taşıyor. Ekli belgeler devlet formlarına benzeyecek şekilde hazırlanıyor ve dosya isimleri bile ikna edici seçiliyor. Ancak bazı e-postalarda “Border Police” yerine “Boarder Police” gibi küçük yazım hataları bulunması, saldırganların ana dilinin İngilizce olmadığını açıkça ortaya koyuyor.

CVE-2026-21509 açığı saldırının kalbinde yer alıyor

Bu operasyonu gerçekten tehlikeli yapan şey kullanılan teknik detaylar. CVE-2026-21509 açığı, Office belgelerindeki OLE nesnelerinin işlenme biçiminden kaynaklanıyor. Normalde bu tarz saldırılarda kullanıcıdan “makroları etkinleştir” gibi bir adım beklenir, ancak burada buna bile gerek yok. Belge açıldığı anda sistem WebDAV üzerinden internete bağlanıyor ve zararlı yazılım arka planda indiriliyor.

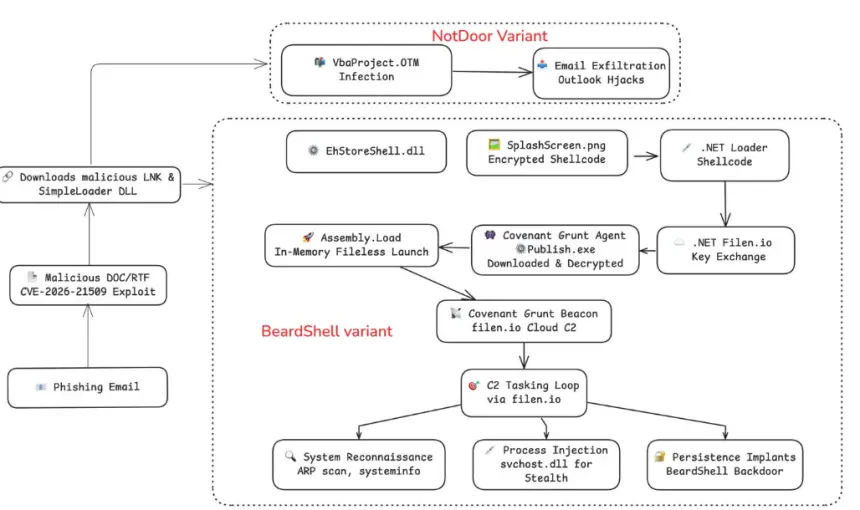

İlk aşamada SimpleLoader adlı küçük bir yükleyici devreye giriyor ve asıl casusluk aracını sisteme gizlice yerleştiriyor. Ardından BeardShell isimli ana zararlı yazılım çalışmaya başlıyor. Bu araç PNG görsellerinin içine saklanıyor, yani antivirüs yazılımları çoğu zaman bunu sıradan bir resim dosyası sanıyor. Gerçekte ise arka planda tam teşekküllü bir casusluk yazılımı aktif hale geliyor. Kontrol sağlandıktan sonra saldırganlar Covenant adlı bir altyapı üzerinden komut gönderiyor ve bunu filen.io gibi meşru bulut servisleri aracılığıyla yaparak ağ güvenlik sistemlerini de kandırmayı başarıyor.

Outlook’u dinleyen NotDoor ile uzun vadeli casusluk

APT28’in kullandığı en sinsi araçlardan biri de NotDoor adlı Outlook arka kapısı. Bu yazılım, gelen kutusunu sürekli izliyor ve “gizli”, “rapor” ya da “toplantı” gibi anahtar kelimeler geçen e-postaların kopyasını otomatik olarak saldırganlara iletiyor. Ardından tüm izleri siliyor. Kullanıcı hiçbir şey fark etmiyor, kurum ise aylar boyunca iç yazışmalarının izlendiğinden habersiz kalıyor.

Uzmanlara göre bu kampanya APT28’in yeni açıkları saatler içinde silah haline getirebildiğini ve hedeflerine uzun süreli erişim sağlamak konusunda ne kadar deneyimli olduğunu bir kez daha gösteriyor. Bu yüzden kurumların Microsoft Office güncellemelerini acilen yapması, ağ trafiğinde olağandışı bağlantıları izlemesi ve Outlook üzerindeki otomatik kuralları kontrol etmesi hayati önem taşıyor. Aksi halde bu tür sessiz saldırılar sadece devletleri değil, zamanla bireysel kullanıcıları da etkilemeye başlayabilir. Kısacası APT28 yine sessiz, yine derinden ilerliyor ve bu kez kullandığı yöntemler, klasik “tıklama tuzaklarının” çok ötesinde.

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!

Henüz hiç yorum yapılmamış. İlk yorumu sen yap!